Mint a legtöbb honlapok feltört

Mi már többször írt arról a tényről, hogy a telephelyek száma figyelemmel a személytelen (helytelenül) támadások, időnként meghaladja az áldozatok számát a célzott támadások. Szerint a statisztikák szerint csak minden negyedik bűnözők törjenek be egy oldal kifejezetten a fennmaradó területek jönnek hozzánk ápolására és védelmére - az eredmény a tömeges hackelés és a fertőzés.

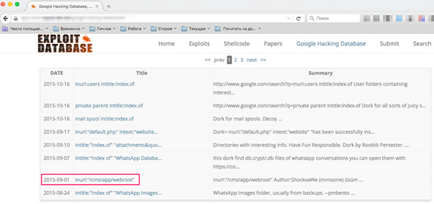

Keresse oldalak (ezren) hasonló paraméterekkel a gyenge hacker nem túl nehéz. Tájékoztatás a veszélyeztetett területeket mindig ütni a Google Hacking Database (GHD) - alapú „béna” adatok - a Google keresési lekérdezések meta-nyelv, amely lehetővé teszi, hogy megtalálja a webhelyeket, amelyek érzékeny néhány támadások egyes hasonló tulajdonságokkal. Például, a hackerek lehet keresni az összes indexelve helyén létrehozott rendszer sebezhető bővítmény vagy telek, amely felfedi a könyvtár tartalmát, azaz a megtekintheti és letölthető fájlokat őket (jelszavak, beállítások, stb)

Ha a webhelyen egy gyenge láncszem, és a web projekt van téve egy bizonyos típusú támadás, akkor előbb-utóbb feltörték. Meg kell értenie minden webmaster és a honlap tulajdonosa.

Az utóbbi rendszerint nem hiszem, hogy találni, és betörni a veszélyeztetett hely is csak egy pár percig, anélkül, hogy kézzel semmilyen konkrét hacker eszközöket. Ezért, mint egy illusztráció, akkor egy egyszerű példát, hogy hogyan használja a Google erejét, a hackerek megtalálják és betörni webes projektek, a tulajdonosok nem azonnal gondoskodott, hogy megvédje őket, vagy hibáztunk felállítása tárhely.

Küldjük a kérést a Google kereső és lásd a helyek listáját nyitott könyvtárlistában - potenciális áldozatai egy hacker. Választhat a véletlen honlapok találhatók például az utolsó a listán.

Kattints a linkre - megnyitja a könyvtárak listájához, akkor lehet használni, hogy „séta”, mint egy karmester, és ennek eredményeként látható szörfözés serverconfig.xml a fájl, amely a nyilvánosság tárolja a felhasználói nevek és jelszavak az adatbázisból. Tekintettel arra, hogy néha beszámoló egybeesik FTP vagy SSH, így a támadó jogosulatlan hozzáférést nemcsak az adatbázis, hanem az egész szerver.

Az egész folyamat a fent leírt volt körülbelül két perc, a hacker a „harci” automatizált megoldásokat, még kevesebb időt és költséget veszélybe források általában a több ezer.